=======

Socket Address

4계층주소(port)와 3계층주소(IP)를 합쳐서 socket address 라고도 한다.

일반적으로 Segment - 4계층 - PDU

- 2계층 -> Collisision Domain

tracert - 윈도우 명렁어

traceroute - 리눅스 명령어

Version

- IP 버전 정보

- IPv^ header의 version 필드는 항상 4로 고정(0100)

- IPv6는 개발되면서 별도의 프로토콜을 발표

IHL

- IP Header Length의 약어로 가변적인 IP Header의 크기를 명시

- 4개의 Bit로 표현되고 4bytes단위로 표시됨(최대 길이 값 60bytes)

Total Length (2bytes)

- IP Packet의 전체 크기(IP Header + Payload)

- IP Packet의 최대 크기는 MTU 값을 가짐

※ MTU(Maximum Transmission Unit) : 최대 전송 단위

헤더길이가 가변적이기 때문에 (20~60bytes) TL까지 사용한다.

=======

ACL(Access Control List)

- Router 내부 정책을 통해 데이터를 Filtering 해주는 역할

- 정책에 따른 트래픽 필터링, 식별, 분류, 암호화 변환 작업등을 수행 함

- ACL 정책은 항상 위에서 아래로 순차적으로 적용 됨

- 접근 제어, 접근을 통제한다.

- 기준 S.IP, D.IP, D.Port - 여기서 부터 출발하는게 보안의 기본이다

- 보안의 시작은 NAT와 ACL

ACL 기본 동작

- 순차적인 동작

- 조건의 명시되어 있는 정보와 전달받은 Packet의 정보를 비교하여 지정된 Action을 수행 함

- Permit -> 허용 , 사용 됨

- Deny -> 거부, 사용되지 않음

- 모든 조건에 해당되지 않으면 ALL Deny

- 항상 조건의 마지먹에 기본값으로 ALL Deny 정책이 지정되어 있음

- 정책 구성 후 필요한 위치에서 적용 함

주의점

- 보안정책은 순서대로본다

- 제일 밑에는 ALL Deny가 깔려있다.(ex 내가 설정한 정책이 4개일때 5번째는 무조건 ALL Deny)

ACL 종류

- Standard

- 필수 조건 - Source IP

- Extended

- 필수 조건 - Protocol, Source IP, Destination IP, Port

ACL 설정 순서

- 조건에 맞는 정책 계획

- 필요한 조건에 따라 미리 협의하여 정책에 대한 계획을 세움

- Access-list 정책 생성

- ACL 적용

- 생성한 ACL을 이용할 위치(int. . ..)에서 적용

- ACL 설정 확인

Extended ACL 명령어

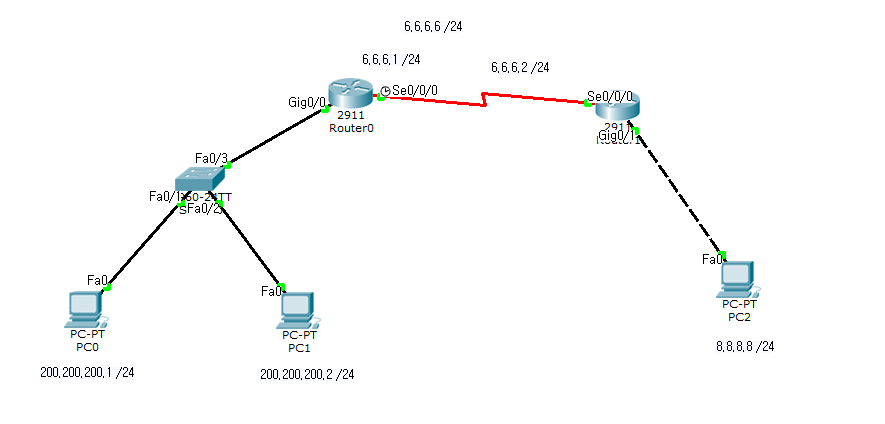

실습

200.1에선 8.8.8.8 로 핑이 되게하고 200.2 는 핑이 안되게 해라.

그럼 200.1 에선 핑이 가고, 200.2는 Destination host unreacheable이 뜬다.

라우터 Se0/0/0에서 부터 이미 나가질 못하기 때문에 목적지 호스트를 찾지 못하기 때문에

R1

()# access-list 1 permit 200.200.200.1

()# int s 0/0/0

()# ip access-group 1 out

()# no access-list 1

()# sh ip ac

실습 2

8.8.8.0 외에 외부 시스템들이 WEB/DNS에 ping 통신이 안되도록 구성

R1/R2에서 구성

R1/R2

()# access-list 110 deny icmp any 8.8.8.0 0.0.0.255

()# int se 0/0/0

()# ip access-group 110 out

실습3

8.8.8.0 외에 외부의 모든 시스템에서 ping은 안되지만 www.~.com 접속가능 하도록 ACL 구성(R1,R2에서만구성)

R1/R2

(conf)# access-list 110 permit tcp any host 8.8.8.1 eq 80

(conf)# access-list 110 permit udp any host 8.8.8.2 eq 53

(conf)# ip access-group 110 out

=======

중간에 넣기

()# ip access-list extended 110

()# 15 deny tcp 7.7.7.2 0.0.0.0 host 8.8.8.1 eq 80

'공부? > 국비 지원 일기장' 카테고리의 다른 글

| 28일차 - 암호화 통신 (0) | 2024.08.07 |

|---|---|

| 27일차 - ACL, 암호화 통신기초 (0) | 2024.08.06 |

| 25일차 - DHCP, TCP헤더, ARP헤더 (0) | 2024.08.02 |

| 24일차 - NAT, L3 S/W VLAN Routing, DHCP (0) | 2024.08.01 |

| 23일차 - NAT PAT (0) | 2024.08.01 |